В этом быстро меняющемся цифровом мире технический прогресс дал нам множество заменителей ранее ручных операций. Следовательно, теперь невозможно представить себе день без мобильных телефонов. От пробуждения по звонку будильника до организации встреч с клиентами и участия в онлайн-конференциях мобильные телефоны стали неотъемлемой частью нашего повседневного существования.

Основываясь на последних тенденциях, легко понять, почему мобильные устройства начинают формировать различные системы, которые мы используем не только для связи с людьми, но и для управления нашей жизнью и бизнесом. Это приводит нас к уникальной инновации в мобильных технологиях — мобильному контролю доступа . С мобильным контролем доступа мы более расположены к доступу, просмотру и управлению критически важными событиями, просто устанавливая программное обеспечение безопасности на мобильные телефоны. Эта технология быстро становится жизнеспособной альтернативой физическим системам доступа, открывая новую эру улучшенного управления доступом.

Что такое мобильная система контроля доступа ?

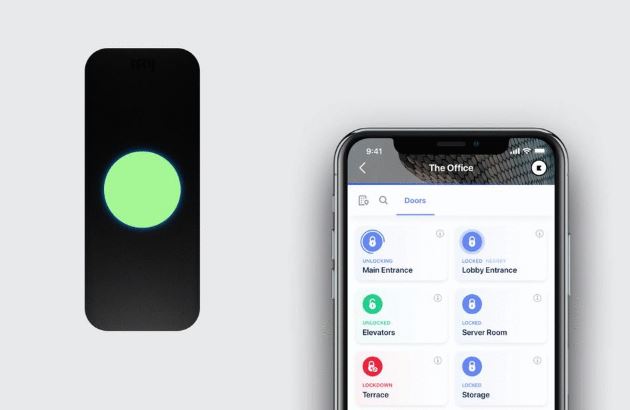

Мобильный контроль доступа использует смартфоны, планшеты и носимые электронные устройства и позволяет им функционировать как учетные данные пользователя для входа в офисы или другие деловые помещения. Поскольку все больше работодателей поддерживают тенденцию Bring Your Own Device (BYOD), контроль доступа приложений становится отличным инструментом для добавления дополнительного уровня безопасности в любую организацию. Теперь электронные устройства даже позволяют проводить биометрическую аутентификацию без необходимости инвестировать в дорогие биометрические считыватели.

Как работает мобильный контроль доступа ?

В большинстве случаев мобильный контроль доступа работает по Bluetooth, что позволяет телефонам взаимодействовать со считывателем, размещенным на двери. В наши дни нет необходимости в ручном сопряжении устройств. Например, технология Bluetooth Low Energy (BLE) позаботится об этом часто раздражающем процессе. Безопасное соединение Bluetooth может быть установлено на расстоянии нескольких футов, что дает доступу Bluetooth заметное преимущество по сравнению с традиционными технологиями RFID-карт со средней дальностью считывания около дюйма. Благодаря мобильному контролю доступа также больше нет необходимости в картах контроля доступа.

Технология NFC (ближняя бесконтактная связь) часто применяется в мобильном управлении доступом. Вы, вероятно, слышали о ней, так как она обычно используется в платежных приложениях. Подобно Bluetooth, телефон подключается к считывателю. Однако недостатком NFC является то, что она не позволяет подключаться на расстоянии. Ее радиус действия составляет всего несколько дюймов.

Введение в системы контроля доступа с помощью смартфона

Мобильные системы контроля доступа обеспечивают доступ к охраняемым зданиям и помещениям всего за пару касаний на мобильных устройствах, включая смартфоны, планшеты и носимые устройства. Такие системы предоставляют управляющим зданиями и офисами экономически эффективное решение для управления учетными данными идентификации. Простота и удобство делают мобильные средства контроля доступа многообещающей альтернативой физическим картам.

Мир мобильного контроля доступа

На рынке представлено множество систем контроля доступа: от систем, управляемых локальными серверами, до персонализированных облачных систем контроля доступа с многочисленными высококлассными функциями. Хотя локальные системы требуют только единовременных инвестиций, доступ со смартфона, включенный в облачные системы, делает их гораздо более экономичным выбором для долгосрочных приложений. Основными типами систем контроля доступа со смартфона являются IP-системы, системы с панелью управления и учетные данные мобильного доступа . В следующих разделах дается краткий обзор этих систем.

IP-системы

Для стартапов или небольших компаний, работающих только с несколькими поставщиками и клиентами, управление контактами относительно просто. Однако для более крупных компаний, имеющих дело с тысячами клиентов по всему миру, работа с локальными системами может оказаться сложной. Для сравнения, облачные IP-системы специально разработаны для крупных предприятий, а также обеспечивают легкий доступ и управление данными в облаке.

Системы панели управления

Системы панели управления имеют ряд приложений. Они часто устанавливаются локально, позволяя пользователям управлять учетными данными и создавать отчеты. Одним из преимуществ этих компьютеризированных систем, установленных непосредственно на рабочих местах, является то, что их можно интегрировать в систему безопасности, помогая обеспечить безопасность сотрудников и клиентов.

Учетные данные мобильного доступа

Для многих уважаемых учреждений контроль доступа в офисные помещения может быть большой проблемой. Мобильные учетные данные доступа могут быть особенно полезны для компаний, борющихся с этим, поскольку они позволяют операторам отслеживать входы и выходы сотрудников.

Учетные данные для удаленного управление мобильными устройствами также предоставляют владельцам лицензионных ключей безопасный способ доступа к определенным местам в здании. Некоторые другие общие преимущества этих систем включают простоту эксплуатации, улучшенную безопасность и возможности удаленного управления офисом. Сотрудникам с мобильными устройствами предоставляется доступ к определенному физическому месту всего за несколько щелчков на своих телефонах. Кроме того, доступ обычно управляется в облаке, что позволяет администратору легко предоставлять и отзывать мобильные учетные данные.

Поскольку все больше компаний всех размеров выбирают установку мобильных систем контроля доступа, они стали неотъемлемой частью безопасности в корпоративном мире. Неудивительно, что так много организаций переходят на мобильный контроль доступа вместо печатных удостоверений личности и физических документов, поскольку мобильный контроль доступа предлагает более удобный опыт как для работников, так и для администраторов.

Понимание различий между обычной системой контроля доступа и мобильной системой доступа

Контроль доступа имеет только одну цель: он предоставляет и отзывает доступ к ресурсам или местоположениям в пределах пространства организации. Контроль доступа можно в целом разделить на две категории: физический доступ и доступ через смартфон. В то время как первый может ограничивать доступ к определенным комнатам, зонам и ценным активам, последний может также ограничивать доступ к компьютерным сетям, цифровым файлам и секретным данным. В этом постоянно растущем цифровом мире для предприятий становится все более важным защищать конфиденциальную информацию, что делает системы доступа через смартфон правильным выбором для многих организаций.

Физический контроль доступа

Физический контроль доступа регулирует вход и выход сотрудников в определенное пространство. Вот некоторые распространенные примеры систем физического контроля доступа:

- Ворота с брелоком управления

- RFID-двери

- Системы, защищенные паролем

Хотя физический контроль доступа может быть надежным вариантом, необходимо принять надлежащие меры контроля доступа, чтобы обеспечить беспрепятственный переход из одного помещения в другое.

Облачный контроль мобильного доступа

С другой стороны, мобильный контроль доступа состоит из систем идентификации, аутентификации и авторизации. Этот тип контроля доступа сильно отличается от физического контроля доступа, который использует значки, ключи и другие физические жетоны для предоставления доступа к определенному местоположению или активу. Предприятия и другие учреждения используют широкий спектр мобильных систем контроля доступа, от защищенных паролем программ до биометрических систем безопасности. В мобильных системах контроля доступа все разрешения на доступ регулируются в облаке специализированными агентами безопасности.

Технология, лежащая в основе мобильных систем контроля доступа

Системы контроля мобильного доступа поставляются с различными технологиями, обеспечивающими интеллектуальный доступ к ограниченным пространствам и данным. В следующем разделе обсуждаются основные технологии, используемые в облачных системах контроля мобильного доступа.

Bluetooth с низким энергопотреблением (BLE)

Обычно производители мобильных систем контроля доступа полагаются на Bluetooth , чтобы позволить работникам общаться с удаленным считывателем через свой смартфон. Bluetooth Low Energy, или BLE, позволяет считывателям доступа общаться с устройствами пользователей без хлопот ручного сопряжения. Технология Bluetooth также обеспечивает достаточную двунаправленную пропускную способность для питания защищенного соединения, позволяя устройствам работников общаться с удаленным считывателем офиса на расстоянии нескольких футов.

Связь ближнего поля (NFC)

Помимо Bluetooth, в мобильном управлении доступом могут использоваться и другие технологии, такие как Near Field Communication или NFC . NFC обеспечивает связь между считывателем или замком и мобильным устройством.

Обзор технологии контроля мобильного доступа

Некоторые популярные технологии, используемые в этих системах управления, включают:

- Стандарты передачи, включая Bluetooth, NFC и RFID

- ИТ-оборудование, включая интернет-коммутаторы, кабель Cat6 и PoE в системе контроля доступа

- Технологии, включая беспроводной контроль доступа , PACS и Интернет вещей (IoT)

Некоторые из этих систем управления также оснащены возможностями обнаружения QR-кода. В таких случаях считыватель оснащен сканером QR-кода для считывания кода сотрудников. Эта технология широко распространена из-за большой гибкости, которую она предоставляет пользователям. Сегодня почти все основные платформы полагаются на облачный сервис для генерации персонализированных номеров безопасности. С помощью считывателя QR-кода считывателю или замку предоставляется этот конкретный номер для обеспечения доступа к определенным местам или активам.

Показатели лучших систем мобильного доступа

С ростом популярности мобильного контроля доступа рынок процветает с облачными системами логического контроля доступа. При таком большом выборе может быть сложно выбрать надежную систему, которая обеспечит наилучшее решение мобильного доступа для вашей организации.

Каковы контрольные показатели стандартной системы мобильного доступа? Есть несколько основных критериев, которые могут помочь отличить хорошее решение от плохого. Вот функции, которые должны иметь все хорошие системы контроля доступа:

- Варианты удостоверений

- Доступ к решениям по отчетности

- Возможности управления посетителями

- Положения об отслеживании времени

- Поддержка клиентов

- Самостоятельное документирование

Перед установкой любой высококачественной системы безопасности всегда рекомендуется провести тщательное исследование, чтобы убедиться, что вы выбираете лучшее для себя решение.

Как пользователи развертывают систему мобильного доступа ?

С 6,92 млрд пользователей смартфонов по всему миру в 2023 году использование телефонов в качестве ключей безопасности, очевидно, является удобной альтернативой физическим бейджам. Кроме того, мобильные системы доступа могут быть установлены во всех основных коммерческих секторах, от небольших стартапов до крупных организаций. Вот несколько популярных причин для включения мобильной системы доступа в систему безопасности организации.

- Системы на базе смартфонов можно легко использовать в офисных зданиях для заказа, распространения и управления учетными данными пользователей.

- При мобильном управлении доступом предоставление мобильных учетных данных сотрудникам обычно осуществляется по электронной почте. Как правило, идентификационный номер или код безопасно отправляется на смартфон пользователя, предоставляя ему доступ к определенным местоположениям и ИТ-активам.

- Административные органы или специалисты по безопасности могут использовать пакетные загрузки через файлы CSV или Excel при добавлении пользователей или использовать интеграции SSO и SCIM для автоматизированной подготовки.

- Благодаря этим системам сотрудникам не нужно отмечаться в удаленных офисах, предъявляя временные физические жетоны, поскольку доступ регулируется виртуально в облаке, что обеспечивает исключительный пользовательский опыт.

По этим и другим причинам исключительная гибкость и повышенная безопасность мобильного контроля доступа знаменуют собой революционный скачок в управлении безопасностью.

Преимущества мобильного контроля доступа

Внедряя мобильные технологии, организации получают выгоду за счет удобства использования, эффективности и экономии средств. Все вышеперечисленные функции также обеспечивают высокий уровень безопасности.

Поскольку люди уже так привыкли использовать свои смартфоны для выполнения повседневных задач, расширение использования мобильных устройств для контроля доступа добавляет дополнительный уровень удобства. Нет необходимости помнить ключи или прокси-карту, уходя на работу утром. Все, что вам нужно сделать, это взять свой телефон и вуаля — вы можете получить доступ к объектам или документам, расположенным в облаке.

Современные интеллектуальные считыватели совместимы с любой системой контроля доступа и могут считывать как данные со смартфона, так и обычные смарт-карты.

Внедряя контроль доступа через мобильное приложение , работодатели экономят расходы и время, связанные с физической печатью и распространением удостоверений личности или покупкой биометрических считывателей. Поскольку аутентификация переходит в цифровую сферу, многие из этих процессов можно выполнять онлайн.

Преимущества мобильного контроля доступа перед другими формами контроля доступа

- Вы можете использовать смартфон, планшет или браслет в качестве единой идентификационной технологии для контроля физического доступа с множественными правами доступа (например, на парковку, в офис или в ИТ-систему).

- Нет необходимости носить с собой доверенную карту или брелок.

- Позволяет осуществлять биометрическую аутентификацию.

- Это зашифрованная технология, обеспечивающая более высокий уровень безопасности.

- Его можно использовать совместно с традиционным контролем доступа для обеспечения дополнительного уровня защиты.

В целом, внедрение современных систем мобильного контроля доступа дает как работодателям, так и сотрудникам множество ценных преимуществ и знаменует собой новую эру в технологии контроля доступа.